作为一名海军指挥官,你必须时刻担心来自各个方向的攻击,无论是从空中发射的导弹,还是地面武器的瞄准。幸运的是,你可以依赖雷达来防范这些威胁。然而,让你最感到担忧的往往是来自水线下的袭击。潜艇向你的舰艇发射鱼雷,这种情况极难侦测。

IT环境中也有其自己的“水线”,那就是应用层。这一层像高海中的浊水一样,由应用代码、服务器和应用编程接口APIs组成,能够隐藏多种严重的网络威胁。正如潜艇的鱼雷一般,隐秘的网络威胁,比如零日漏洞,可能突然从应用层中爆发,在你的环境中侧向移动,造成严重破坏。

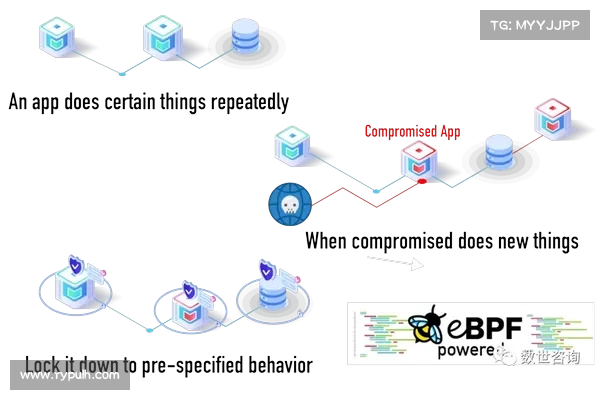

这个问题现在可以得到解决。通过在生产代码中植入代理,新一代的应用安全工具使得更好地检测隐藏威胁成为可能。本文将介绍应用检测和响应ADR的工作原理,以及它是如何减轻应用层漏洞风险的。

应用层位于数据层和包含端点、服务器及容器的层之间。它由生产代码、语言平台如Java和API组成,负责连接软件与数据库、文件存储、缓存、大型语言模型LLMs等。在某些情况下,这一层甚至扩展到公司之外,例如当API集成其他公司运行的移动应用数据源时。

这是一个动态而复杂的环境,通常包含数十个代码仓库、数百个库、数量众多的API和微服务、无服务功能以及容器,这些都被部署在多云环境中。当这些元件集合在一起时,应用层就拥有了许多漏洞。

随著企业进行数字转型,并依赖API和移动性等多项技术来重新定义客户关系和内部流程,应用层变得越来越重要。因此,应用层成为潜在风险的主要来源。

然而,像海军情境中的水线下海域一样,应用层的状况通常难以看清和保障。当前的安全工具通常无法深入观察这一层,从而使得成功攻击者能够获得有价值的数据。攻击者可以利用应用层作为进行其他IT环境部分攻击的跳板,如果他们能够显著损害应用层,还可以干扰企业的业务运作。

今年是零日漏洞的高峰年,这些新型威胁缺乏任何已知的特征。谷歌威胁研究指出,野外发现的零日漏洞数量增加了53。而根据Verizon DBIR报告,利用漏洞作为初始攻击向量的事件增加了300。

为什么像Log4Shell这样根植于应用层的零日漏洞难以被发现?简单的答案是,应用层并没有任何安全工具进行监控。长期以来,人们假设应用漏洞会在软件开发阶段得到

火烧云机场注册

火烧云机场注册